|

UVS-UniversalVirusSniffer-универсальный вирусный сниффер

|

|

| Ghanashi | Дата: Четверг, 18.06.2015, 11:43 | Сообщение # 1 |

Admin

Группа: Администраторы

Сообщений: 2189

Статус: Offline

| пока что топик в разработке

что это такое, и где качать рассказывать не буду. гугль в помощь.

скажу лишь что это антивирусная утилита, способная работать в зараженной системе/по сети(например удаленное сканирование компов в домене)/работать с неактивной ОС (при загрузке с флешки или live-cd, например).

утилита требует мощнейших знаний пользователя в области работы ОС win2k-win10!

она ничего подтверждать/спрашивать не будет!

рассказано будет лишь о наиболее часто потребных на мой взгляд функциях, остальное - гугль в помощь + папка UVS\Doc.

в данном посте будет рассказано о запуске продукта.

итак, запускаем программу, даблклик файлик на картинке:

появится волшебное оконце:

на нем следует остановиться поподробнее.

верхняя кнопка предназначена для "врачей", берущихся лечить компы нерадивых пользователей. она отвечает за открытие/работу с образом автозапуска пораженной ОС терпил (содержит хеши, имена, пути, ключи запуска и остальные атрибуты файлов/ссылок запускаемых в ОС + сжато 7zip).

вторая кнопка позволяет продукту сканировать удаленную систему по сети. при ее нажатии распахнется волшебное субоконце с запросом имени/адреса исследуемого хоста:

причем продукт позволит сканить (должна быть доступна шара ADMIN$, незаблокирована база служб) удаленный комп либо под текущим залогиненным пользователем(должен быть админ!) или с указанием пользователя:

далее в етом режиме работа в целом такая же, как и в обычном(непосредственно на компе).

треться кнопка используется для сканирования неактивной ОС, т.е. вы загрузились с флешки/CD/выдрали винт с ОСью и вонзили его в другой незараженный комп и вам надо проверить ОСь(ну или зловред могуче окопался в системе и его из-под самой зараженной винды не одолеть). после нажатия на нее продукт поинтересуется где находится папка с виндой, которую надо будет указать и работа скатывается к стандарту.

Следующая кнопка активна (localsystem), когда не выбран никакой из вышеперечисленных режимов, т.е. продукт запущен из-под зараженной ОС. она запускает процесс(сервис) сканирования с рандомным именем от имени пользователя NT AUTHORITY\LOCALSYSTEM, т.е. от имени самой windows.

5я кнопка - запуск от имени текущего пользователя (должен быть админ!).

если пользователь не админ, то нажимаем следующую кнопку и указываем реквизиты пользователя с админправами.

остальные галочки выставляем как на картинке.

добрый фей Ghanashi %)

|

| |

| |

| Ghanashi | Дата: Четверг, 18.06.2015, 19:41 | Сообщение # 2 |

Admin

Группа: Администраторы

Сообщений: 2189

Статус: Offline

| этот пост для тех, кто нахватал себе на комп зверья.

как сделать полный образ автозапуска.

после того, как выбрали под какой учеткой сканить, начнется непосредственно очень мощное колдунство.

появится окно с сообщениями в нижней части окна:

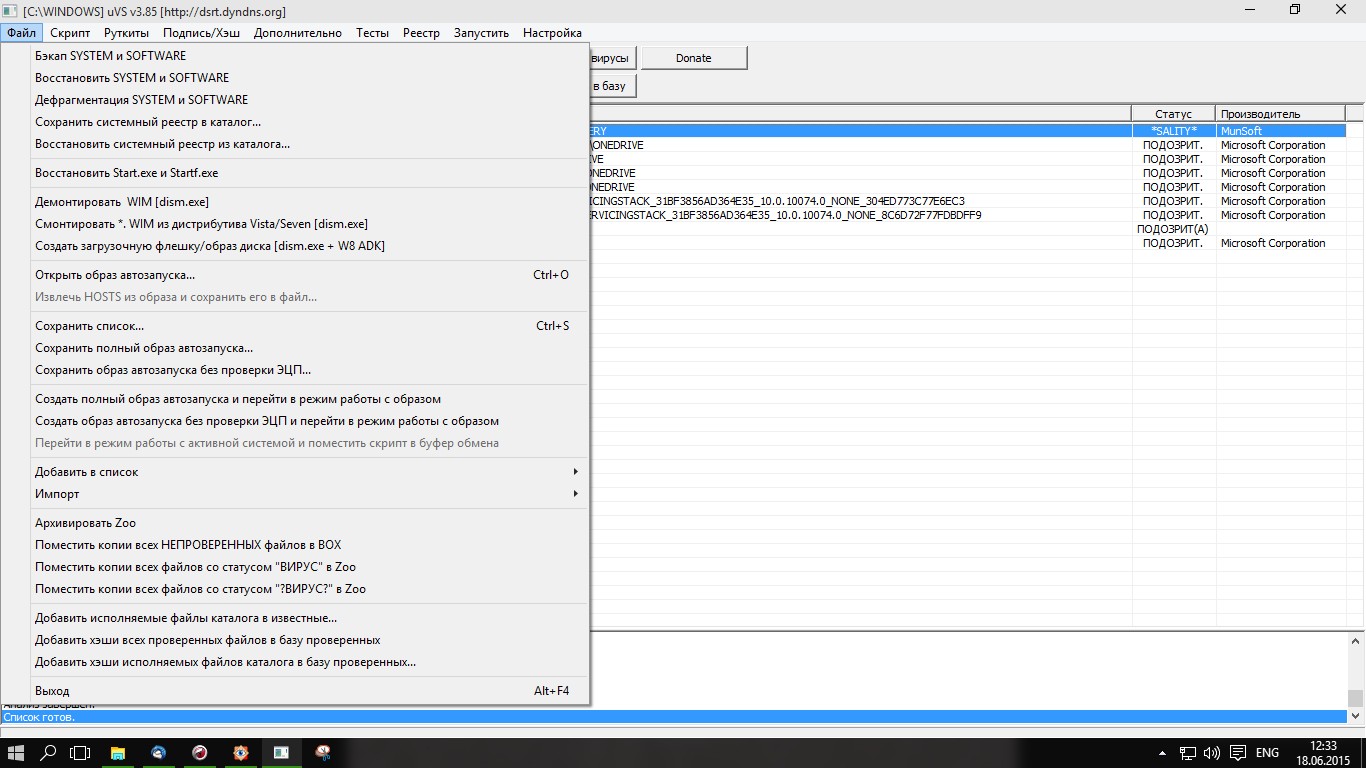

сканить он будет достаточно продолжительное время. дожидаемся надписи "список готов".

лезем в меню сверху Файл, ищем и нажимаем "Сохранить полный образ автозапуска".

Продукт спросит куда сохранить образ, затем пересканирует все что надо, запишет это в текстовый файлик в указанном месте и сожмет его 7zip'ом.

Полный образ дает лечащему полную информацию о происходящем на компе терпилы, и позволит ему сгенерировать скрипт лечения (в виде текстового файлика), который надо открыть в UVS - Скрипт - Выполнить скрипт из файла терпиле. Возможно что придется затем перезагрузиться и проделать манипуляцию несколько раз.

далее как соберусь - распишу весьма общий обзор для "лекарей"

добрый фей Ghanashi %)

|

| |

| |

| Ghanashi | Дата: Среда, 01.07.2015, 14:20 | Сообщение # 3 |

Admin

Группа: Администраторы

Сообщений: 2189

Статус: Offline

| итак, вам прислали полный образ автозапуска. как сгенерить скрипт лечения.

запускаем start.exe - Загрузить образ. указываем файлик образа, продукт начнет его мощно читать.

внизу окна логи можно не читать, там будет ад и израиль насчет просроченных сертификатов и т.п.

когда закончится процесс загрузки/анализа и окно отлипнет, настоятельно рекомендуется поставить галочку "скрыть проверенные".

далее.

изначально будут показаны файлы категории Подозрительные и вирусы.

файлы со статусом "файл не найден" пока что не трогаем.

остальные - правый клик и проверить на virustotal.com. если гранды (дрвеб, нод32, каспер) пишут детект, то (совсем немного сомневаясь) делаем правый клик на файле и выбираем добавить сигнатуру файла в вирусную базу. в противном случае если детектов нету, то можно внести хеш файла в свою базу проверенных при помощи правого клика, чтоб он больше в подозрительных не терся.

после того как разберемся со всеми файликами в категории подозрительных и вирусов, проделываем те же манипуляции в остальных категориях (процессы, сервисы, модули в памяти, драйверы и сис.модули, осн.автозапуск, загрузчики, задачи, процессы без вид.окон, неизв.модули в процессах, потоки на базе DLL, safeboot).

Затем жмем Обновить список и еще раз проверяем Подозрительные. если безвредные файлы в него не попали, и в списке есть только вирусы, то жмем наверху Убить все вирусы. программа самостоятельно выгрузит из памяти процессы вирусов, удалит файлы и ключи автозапуска.

далее жмем в Дополнительно - удалить файлы в корзине, очистить временные файлы и удалить ссылки на отсутствующие файлы.

далее выбираем Скрипт - Сохранить скрипт в файл... и отсылаем его терпиле.

на первый взгляд всё.

добрый фей Ghanashi %)

|

| |

| |

| Ghanashi | Дата: Воскресенье, 23.08.2015, 22:02 | Сообщение # 4 |

Admin

Группа: Администраторы

Сообщений: 2189

Статус: Offline

| Если есть база проверенных файлов, то можно проверить хеши всех файлов по ней и они затем не будут мешаться в списках,

достаточно после начального сканирования нажать F4.

далее можно оставшиеся файлики в каждой категории прогнать через alt+W по virustotal.com и занести к себе в базу проверенных файлов(если нулевой детект), чтобы они больше не мешались при следующем сканировании.

Ccleaner - зло. UVS умеет чистить корзину, удалять временные файлы программ/кэш браузеров/ключи реестра на отсутствующие обьекты автозапуска.

достаточно выбрать соответствующий пункт в меню Дополнительно.

добрый фей Ghanashi %)

|

| |

| |

| Ghanashi | Дата: Пятница, 28.08.2015, 08:09 | Сообщение # 5 |

Admin

Группа: Администраторы

Сообщений: 2189

Статус: Offline

| прикрепленные к посту файлики(без расширений!):

SHA1 - файлик с хешами проверенных файлов, вручную добавленными пользователем.

sgnz - сигнатуры(хеши) вирусов, выловленные мною на работе.

snms - файл с критериями поиска(например, в нем содержатся условия добавления в категорию "подозрительные и вирусы" всех обьектов автозапуска, полный путь которых содержит "AMIGO"). критерии можно использовать тогда, когда подозрительный обьект не имеет бинарной структуры и нельзя получить его сигнатуру, но он имеет характерные для него признаки типа имени/части пути/ключа реестра/цифровой подписи/размера и т.п. в основном используется при написании скриптов лечения. ну или по правому клику есть пункт "проверить по базе критериев".

все файлики бросаются рядом со start.exe, без каких-либо расширений в конце(а то смотрю автоматом добавилось .noext)

добрый фей Ghanashi %)

|

| |

| |

| Ghanashi | Дата: Понедельник, 08.02.2016, 11:35 | Сообщение # 6 |

Admin

Группа: Администраторы

Сообщений: 2189

Статус: Offline

| добавка по критериям.

можно прогнать файлы во всех категориях по базе критериев, нажав alt+F7.

да, утилита мощная, навороченная и не всё сразу так оно и обнаруживается...

добрый фей Ghanashi %)

|

| |

| |

| Ghanashi | Дата: Воскресенье, 21.02.2016, 15:54 | Сообщение # 7 |

Admin

Группа: Администраторы

Сообщений: 2189

Статус: Offline

| обновленные файлики с хешами и критериями попадавшихся мне бесов

добрый фей Ghanashi %)

|

| |

| |

| nikskameykin | Дата: Четверг, 01.12.2016, 09:10 | Сообщение # 8 |

|

так,мимо проходил...

Группа: Пользователи

Сообщений: 1

Статус: Offline

| Цитата Ghanashi (  ) обновленные файлики с хешами и критериями попадавшихся мне бесов |

| |

| |